Un gruppo di ricercatori scopre a vulnerabilità nell’estensione di codifica Memoria ARM (MTE)consentendo ai criminali informatici di aggirare le misure di sicurezza Google Chrome e il kernel Linux.

I ricercatori di Samsung, della Seoul National University e del Georgia Institute of Technology hanno identificato una nuova vulnerabilità nella Memory Tagging Extension (MTE) di ARM. Questa vulnerabilità, chiamato “TIKTAG”, non Tik Tok, consente agli aggressori di esfiltrare dati con una percentuale di successo del 95%, compromettendo le difese di sicurezza dei sistemi basati sull’architettura ARM, come Google Chrome e il kernel Linux.

Punti chiave

- La vulnerabilità “TIKTAG” consente agli aggressori informatici di esfiltrare dati con una percentuale di successo superiore al 95%.

- TIKTAG utilizza tecniche di esecuzione speculativa per estrarre i tag di memoria MTE, indebolendo la protezione dalla corruzione della memoria.

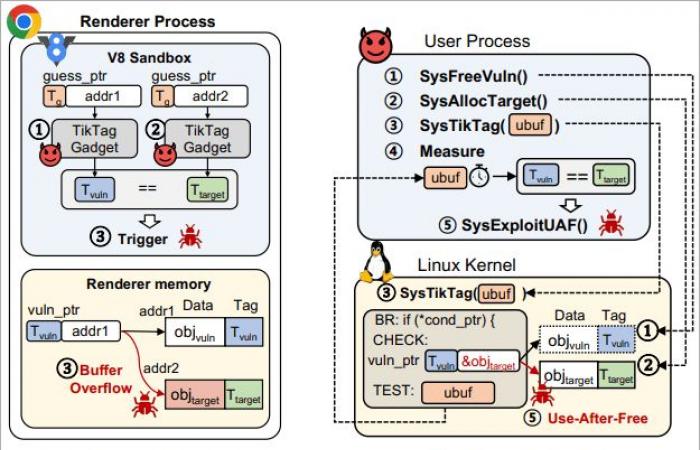

- Gli attacchi dimostrati colpiscono Google Chrome e il kernel Linux, in particolare su sistemi che utilizzano l’architettura ARM v8.5-A o successiva.

- Sebbene la fuga di tag non esponga direttamente i dati sensibili, rende più semplice superare le difese MTE.

- Vengono proposte varie misure, ma si attende ancora l’attuazione di soluzioni immediate.

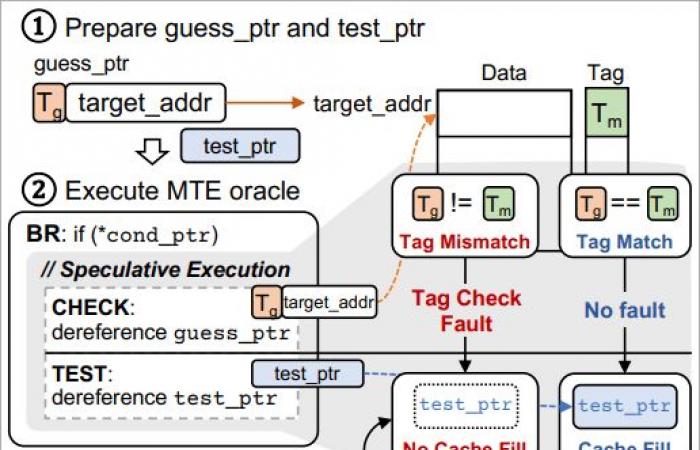

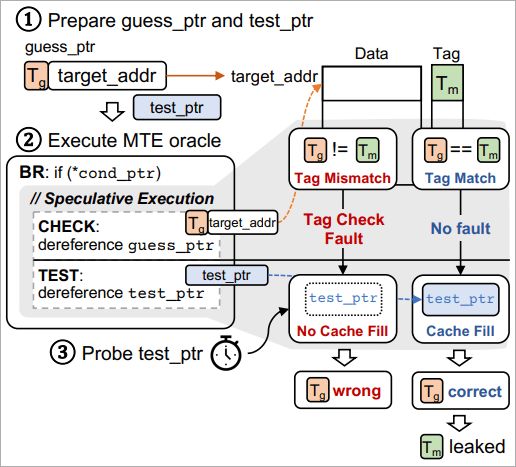

Operazione MTE

MTE è una funzionalità introdotta nell’architettura ARM v8.5-A, progettata per rilevare e prevenire il danneggiamento della memoria. Assegna etichette da 4 bit a frammenti di memoria da 16 byte, garantendo che l’etichetta nel puntatore corrisponda alla regione di memoria di accesso, proteggendo così dagli attacchi di danneggiamento della memoria. MTE opera in tre modalità: sincrona, asincrona e asimmetrica, bilanciando sicurezza e prestazioni.

TIKTAG e il suo impatto

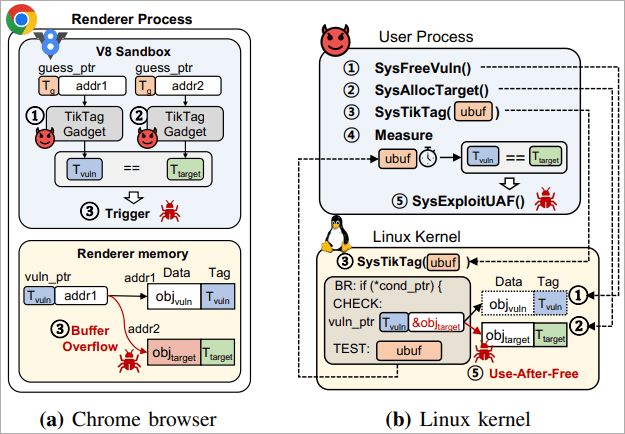

I ricercatori hanno utilizzato due gadget, TIKTAG-v1 e TIKTAG-v2per sfruttare l’esecuzione speculativa e perdere le etichette di memoria MTE.

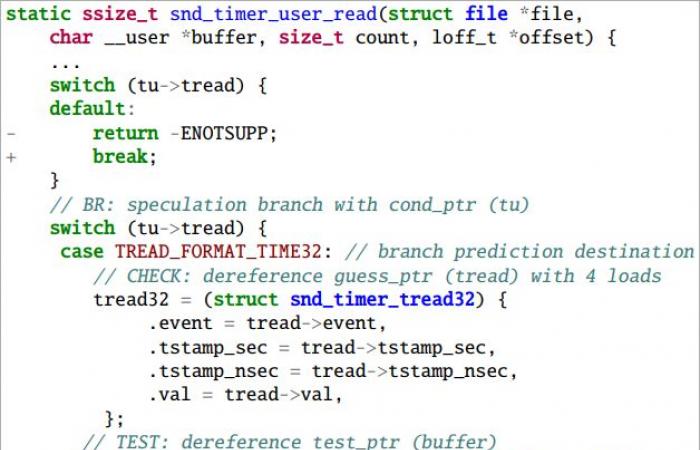

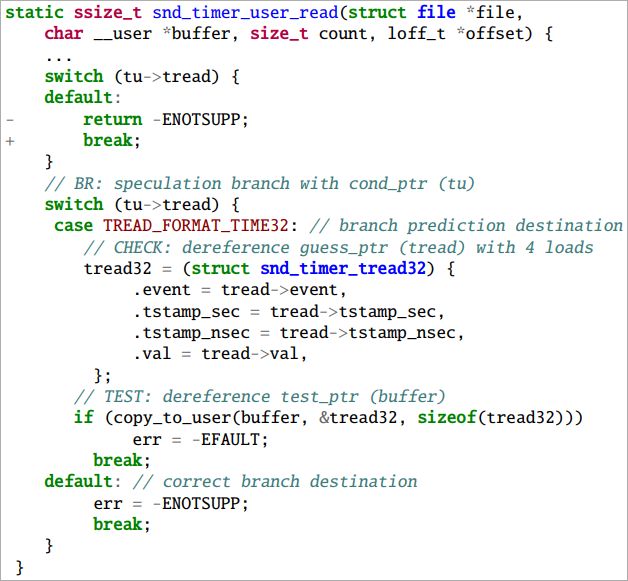

- TIKTAG-v1: sfrutta la riduzione della speculazione nella previsione dei rami e nei comportamenti di prelettura dei dati della CPU per filtrare i tag MTE. Questo gadget è efficace negli attacchi contro il kernel Linux, principalmente nelle funzioni che implicano accessi speculativi alla memoria.

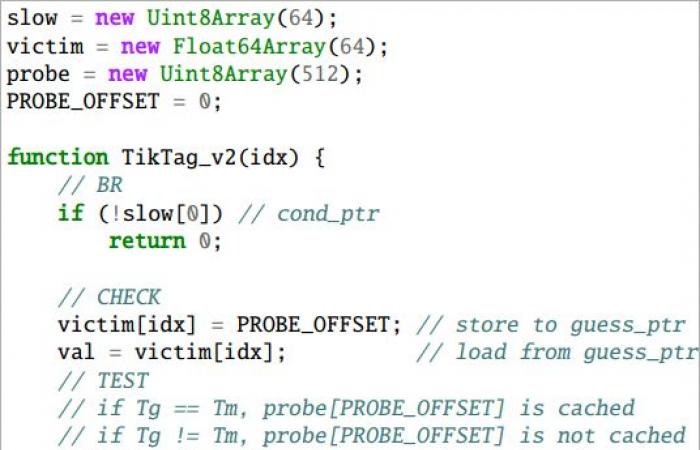

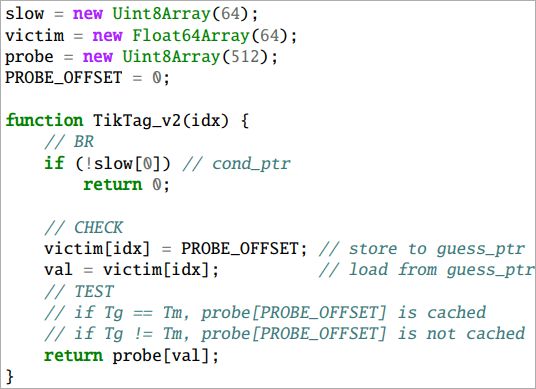

- TIKTAG-v2: sfrutta il comportamento di inoltro da archivio a caricamento nell’esecuzione speculativa, in cui un valore viene archiviato in un indirizzo di memoria e immediatamente caricato dallo stesso indirizzo.

Questo gadget si è rivelato efficace contro il browser Google Chrome, in particolare nel motore JavaScript V8, aprendo la strada a vulnerabilità di corruzione della memoria nel processo di rendering.

Risposta del settore e misure proposte

I ricercatori hanno riferito i loro risultati tra novembre e dicembre 2023, ricevendo una risposta generalmente positiva, sebbene non siano state ancora implementate soluzioni immediate.

L’articolo pubblicato su arxiv.org suggerisce le seguenti misure proposte contro gli attacchi TIKTAG:

- Modificare la progettazione dell’hardware per impedire che l’esecuzione speculativa modifichi gli stati della cache in base ai risultati della verifica dei tag.

- Inserire barriere speculative (ad esempio, istruzioni sb o isb) per impedire l’esecuzione speculativa di operazioni critiche sulla memoria.

- Aggiungi istruzioni di riempimento per estendere la finestra di esecuzione tra le istruzioni di ramo e gli accessi alla memoria.

- Migliorare i meccanismi di sandboxing per limitare rigorosamente i percorsi di accesso speculativo alla memoria all’interno delle regioni di memoria sicure.

ARM, consapevole dell’importanza della vulnerabilità scoperta, non ritiene che tale vulnerabilità violi i principi fondamentali della sua architettura. Questo perché i contrassegni di memoria (tag utilizzati da MTE) non sono progettati per essere informazioni sensibili o segrete per il software che opera nella stessa area di memoria. In altre parole, sebbene la vulnerabilità consenta la fuga di questi marchi, ARM non la considera una minaccia critica perché tali marchi non sono destinati ad essere protetti come dati segreti. Anche il team di sicurezza di Chrome ha riconosciuto i problemi, ma ha deciso di non correggere le vulnerabilità, dando priorità ad altri aspetti, dato che il browser non ha le difese basate su MTE abilitate di default.

Nell’aprile 2024, gli MTE sul dispositivo Pixel 8 sono stati segnalati al team di sicurezza Android, che ha riconosciuto il difetto hardware, qualificandolo per una taglia.

Maggiori informazioni:

A proposito di Hispasec

Hispasec ha scritto 7053 pubblicazioni.